Les mesures de sécurité conventionnelles telles que les programmes antivirus sont à la traîne en ce qui concerne les pirates informatiques et les logiciels malveillants modernes. Malheureusement, les logiciels antivirus et les pare-feu donnent aux utilisateurs un faux sentiment de sécurité. En réalité, de nouvelles menaces sont développées et lancées dans la nature chaque jour, et même les meilleurs programmes antivirus doivent rattraper leur retard.

Les récentes attaques de ransomware (alias WannaCry) ont ciblé les PC Windows dans plus de 150 pays – la cybersécurité et la confidentialité sont extrêmement importantes. Windows et macOS sont faciles à utiliser et populaires ; cependant, ils sont beaucoup plus sensibles au code malveillant.

Linux est gratuit et open source, ce qui signifie qu’il existe des centaines de « saveurs ». Ces distributions individuelles sont adaptées à différentes spécifications. Les utilisateurs axés sur la sécurité seront ravis de savoir qu’il existe un certain nombre de distributions Linux conçues dans un souci de sécurité et de confidentialité.

Contenu

1. Queues

Bien connu grâce au crypto-anarchiste Edward Snowden, Tails signifie The Amnesiac Incognito Live System. Le système d’exploitation est démarré à partir d’un DVD live, d’une clé USB ou d’une carte SD. Tails s’exécute complètement dans la RAM de l’ordinateur, ce qui signifie qu’une fois l’ordinateur éteint, toute trace est effacée. Cela vous protège de toute technique potentielle de récupération de données après l’arrêt.

De plus, Tails favorise l’anonymat en ligne en acheminant tout votre trafic Internet via le réseau Tor. Tor fait rebondir votre activité Internet via une série de relais, empêchant les gens de savoir quels sites vous visitez et empêchant les sites de connaître votre emplacement physique. Enfin, Tails utilise une variété d’outils cryptographiques de pointe afin de crypter vos données en toute sécurité.

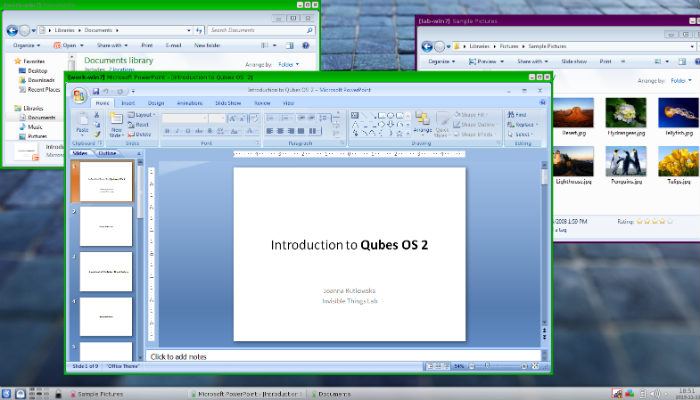

2. Qubes

Qubes adopte une approche totalement différente de la sécurité et de la confidentialité en ligne. Les développeurs appellent cela « la sécurité par compartimentage ». Cela signifie que Qubes prend diverses parties de votre « vie numérique » et les isole dans des compartiments sécurisés qu’ils appellent « qubes ».

En termes simples, les utilisateurs configurent divers « qubes » pour gérer différentes tâches. Vous pouvez avoir un qube dédié à vos finances personnelles tandis qu’un autre s’occupe des activités liées au travail. De cette façon, si un malware attaque votre qube de travail, il sera contenu dans ce qube, laissant vos autres qube en sécurité et non affectés. Qubes nécessite plus d’efforts pour configurer; Cependant, cela peut empêcher une seule attaque de détruire l’ensemble de votre système.

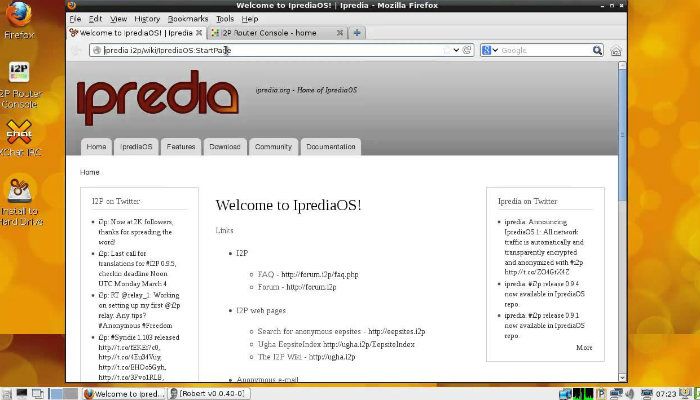

3. IprediaOS

Avec Ipredia, la confidentialité est au centre de nos préoccupations. Démarrez Ipredia en démarrant un DVD live ou une clé USB ou installez-le sur votre disque dur. De la même manière que le système d’exploitation Tails, le principal attrait d’Ipredia est qu’il redirige tout votre trafic Internet pour protéger votre anonymat. La différence entre les deux est que Tails achemine votre trafic via le réseau Tor, tandis qu’Ipredia utilise le réseau I2P. I2P est un raccourci pour « Invisible Internet Project ». Sans devenir trop technique, I2P utilise un réseau superposé pour permettre aux applications de communiquer entre elles de manière sécurisée et anonyme.

Ipredia est livré préconfiguré avec une variété de logiciels anonymes, comme un client de messagerie, un navigateur Web et un client BitTorrent. Les utilisateurs ont également accès à des « sites eeps » – des sites hébergés de manière anonyme utilisant des domaines spéciaux se terminant par .i2p.

4. Whonix

Whonix est un peu différent des autres. Il ne vous oblige pas à démarrer à partir d’un Live CD ou d’une clé USB, ni de l’installer sur votre disque dur. Au lieu de cela, Whonix est conçu pour s’exécuter dans une machine virtuelle. Cela fournit une autre couche de protection car les attaques de logiciels malveillants sont contenues dans la machine virtuelle.

Comme avantage supplémentaire, tout le trafic utilisateur est automatiquement configuré pour s’exécuter via le réseau Tor. Cela achemine votre activité à travers une série de relais, combattant efficacement la surveillance du réseau. Comme Whonix s’exécute dans une machine virtuelle, il peut être utilisé avec n’importe quel système d’exploitation.

Mention honorable : Kali

Rendu célèbre grâce aux apparitions dans Mr. Robot, Kali est un système d’exploitation spécialement conçu pour auditer la sécurité des systèmes existants. Kali est livré préchargé avec une grande variété d’outils médico-légaux. Ceux-ci sont principalement utilisés par les professionnels de l’informatique pour évaluer les vulnérabilités et tester des techniques défensives efficaces.

Si vous n’êtes pas familier avec les outils de sécurité fournis avec Kali, vous ne les trouverez pas très utiles. Si vous souhaitez savoir comment Kali peut vous aider à prévenir les cyberattaques, vous avez de la chance. Les créateurs de Kali proposent une variété de didacticiels éducatifs pour aider les utilisateurs à tirer le meilleur parti de Kali, gratuitement.

Utilisez-vous une distribution Linux axée sur la sécurité ou la confidentialité ? Lequel utilisez-vous ? En plus d’utiliser une distribution Linux axée sur la sécurité, quels autres conseils avez-vous pour vous protéger des cybermenaces ? Faites-nous savoir dans les commentaires ci-dessous!

Cet article est-il utile ? Oui Non