Chaque fois que vous téléchargez un programme sur Internet, vous devez faire confiance au développeur qu’il n’est pas malveillant. Il n’y a pas de chemin aux alentours. Mais ce n’est généralement pas un problème, surtout avec des logiciels et des développeurs bien connus.

Cependant, les sites Web qui hébergent des logiciels sont plus vulnérables. Les attaquants peuvent compromettre la sécurité d’un site Web et remplacer les programmes par leur propre version malveillante. Cela ressemble et fonctionne exactement comme l’original, sauf qu’il a une porte dérobée insérée. Avec cette porte dérobée, les attaquants peuvent contrôler diverses parties de votre informatique quotidienne normale. Votre ordinateur est soit inséré dans un botnet, soit pire, l’utilitaire attend que vous utilisiez votre carte de crédit/débit et vole ses informations d’identification. Vous devez être particulièrement prudent lorsque vous téléchargez des logiciels importants tels qu’un système d’exploitation, un portefeuille de crypto-monnaie ou similaire.

Contenu

Les signatures numériques peuvent sauver la journée

Les auteurs de logiciels peuvent signer leurs produits. À moins qu’un attaquant ne puisse voler sa clé privée, il n’existe aucun moyen connu de falsifier cette signature. Il existe de nombreux cas où des milliers d’utilisateurs ont téléchargé des programmes malveillants, et dans presque tous les cas, s’ils avaient vérifié les signatures numériques, ils auraient remarqué qu’elles étaient invalides, évitant ainsi la situation. Il est relativement facile de remplacer un logiciel sur un site Web vulnérable, mais incroyablement difficile de voler une clé privée correctement stockée et isolée de l’accès Internet.

Vous pouvez en savoir plus sur les signatures numériques ici. Cet article traite de la même chose, sauf que vous utiliserez des utilitaires Windows pour valider les téléchargements.

Comment utiliser Gpg4win pour vérifier les signatures numériques

Allez sur cette page et téléchargez et installez Gpg4win. Les gens intelligents se demanderont : « Mais comment puis-je savoir que c’est légitime ? » Et c’est une bonne question. Si cela était cassé, alors toutes les étapes ultérieures seraient inutiles.

Heureusement, le développeur s’est donné beaucoup de mal pour faire signer son logiciel par une autorité de certification. Et il détaille les étapes pour vérifier son programme sur son site internet. Bien qu’une cryptographie similaire soit utilisée pour vérifier la validité, la méthode globale est différente. Des certificats numériques sont utilisés pour cela.

Vérifier les sommes de contrôle des fichiers

Supposons que vous souhaitiez télécharger le portefeuille Bitcoin Core. Téléchargez l’exécutable Windows x64 (exe, pas zip). Ensuite, cliquez sur « Vérifier les signatures de version » pour télécharger le fichier « SHA256SUMS.asc ». La première étape consiste à vérifier le hachage du fichier d’installation. Vous pouvez en savoir plus sur les hachages ici.

Allez dans votre dossier de téléchargements, et avec Gpg4win installé, vous pouvez maintenant cliquer avec le bouton droit sur un fichier et un nouveau menu contextuel apparaîtra. Cliquez avec le bouton droit sur le fichier d’installation Bitcoin (l’exe que vous avez téléchargé) et sélectionnez « Plus d’options GpgEX -> Créer des sommes de contrôle », comme dans l’image ci-dessous.

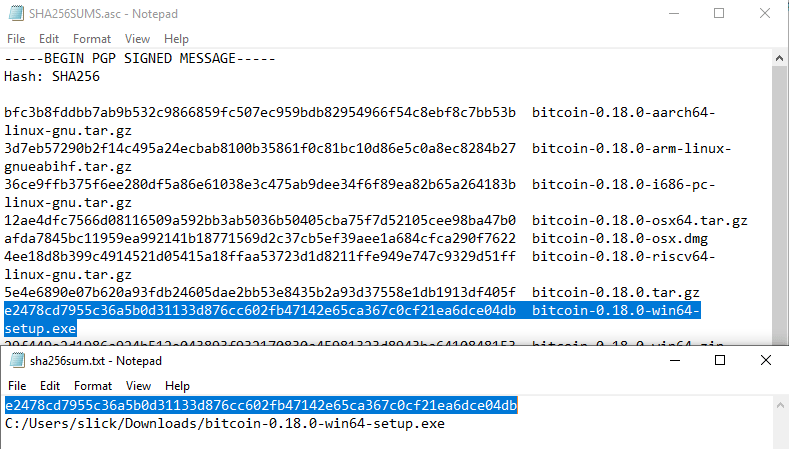

Ouvrez à la fois « sha256sum.txt » qui a été généré et « SHA256SUMS.asc » que vous avez téléchargé. Comparez les sommes de contrôle SHA256. Ils devraient être un match parfait.

Vérifier la signature du fichier qui répertorie les sommes de contrôle

Alors que vous venez de télécharger un fichier de configuration et une liste de sommes de contrôle à partir du même site Web, si un attaquant remplaçait le fichier de configuration, il pourrait également facilement remplacer la liste de sommes de contrôle. Ce qu’il ne peut pas faire, cependant, c’est falsifier une signature. Cela peut être validé par une clé publique connue (légitime). Tout d’abord, vous devez télécharger cette clé.

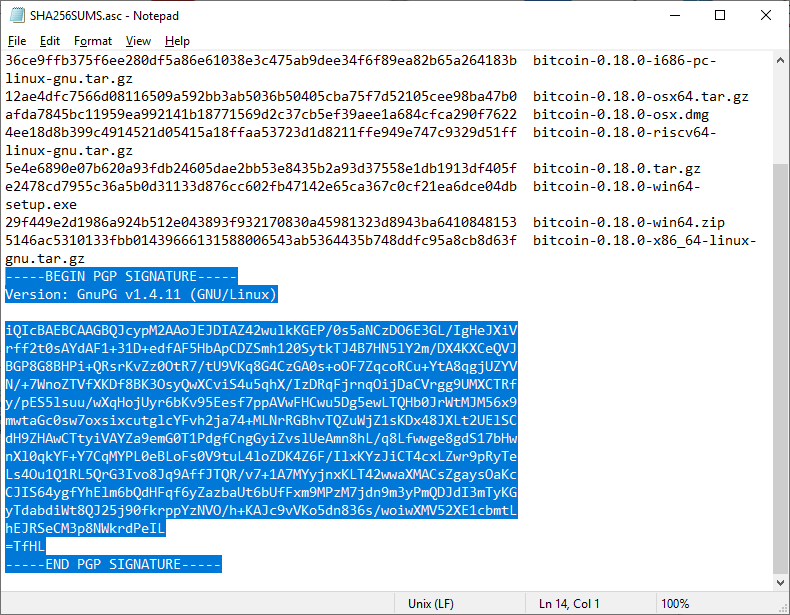

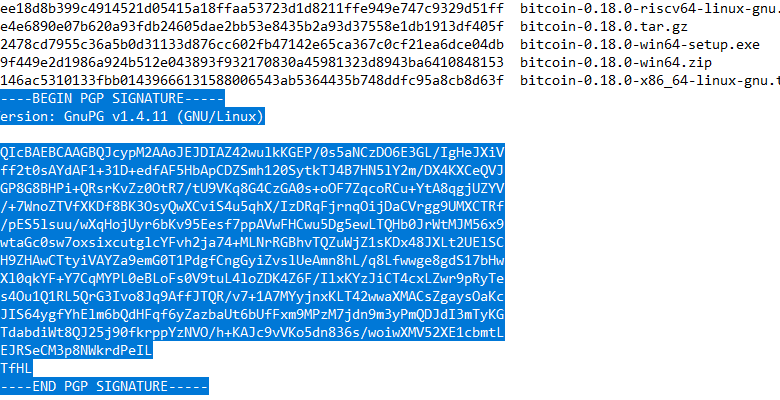

L’image suivante montre à quoi ressemble une signature.

Il s’agit d’une signature en ligne (incluse dans le même fichier qu’il valide). Parfois, cela sera détaché, inclus dans un fichier séparé. Si vous modifiez une seule lettre dans ce fichier texte, la signature devient invalide. C’est un moyen de savoir que le développeur a approuvé et signé ces contenus précis et spécifiques avec les sommes de contrôle correctes.

Importer la clé publique du développeur

Vous avez les clés publiques disponibles au téléchargement sous « Bitcoin Core Release Signing Keys » dans la page de téléchargement de Bitcoin. Par mesure de précaution, vous pouvez les télécharger à partir d’une autre source. Si un attaquant a remplacé les clés légitimes par les siennes, il y a de fortes chances que nous trouvions les bonnes clés (et empreintes digitales) dans tous les autres endroits où elles ont été publiées ou discutées.

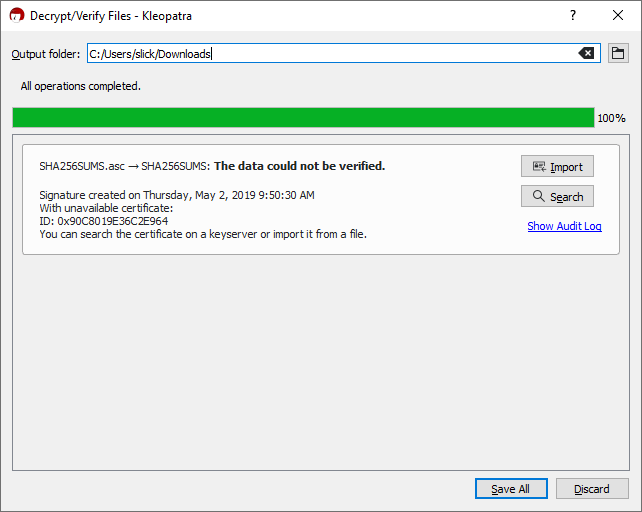

Cliquez avec le bouton droit sur « SHA256SUMS.asc » et sélectionnez « Décrypter et vérifier ». Le programme vous dira que vous n’avez pas encore la clé publique. Cliquez sur « Rechercher ».

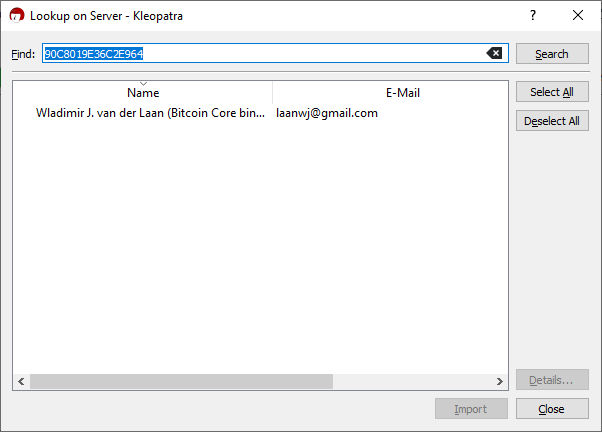

La recherche peut prendre un certain temps. Notez la chaîne dans le champ « Rechercher ».

Vous pouvez la copier et la coller dans Google pour voir si cette empreinte de clé publique a été discutée sur des fils de discussion/sites Web légitimes, etc. Plus vous la trouvez d’endroits, plus vous pouvez être certain qu’elle appartient au propriétaire prévu.

Cliquez sur la clé puis importez-la. Vous pouvez cliquer sur « Non » dans l’invite suivante (prendre des mesures pour certifier la clé) si vous ne savez pas comment ou si vous ne voulez pas le faire maintenant.

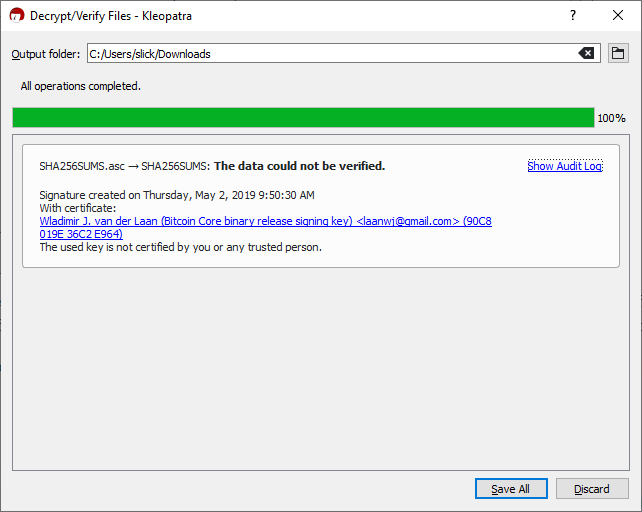

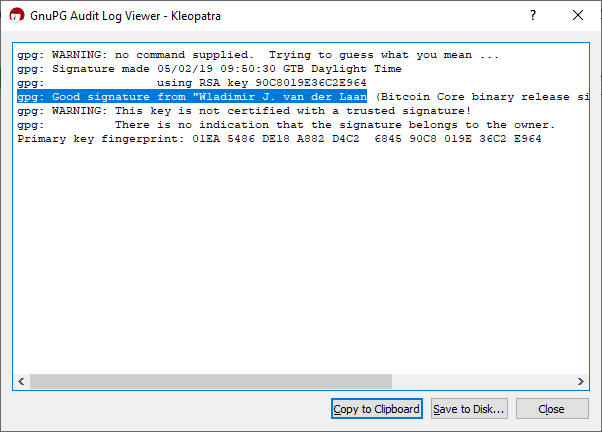

Enfin, cliquez sur « Afficher le journal d’audit ».

Vous devriez voir le texte qui a été mis en surbrillance dans l’image suivante, « Bonne signature ».

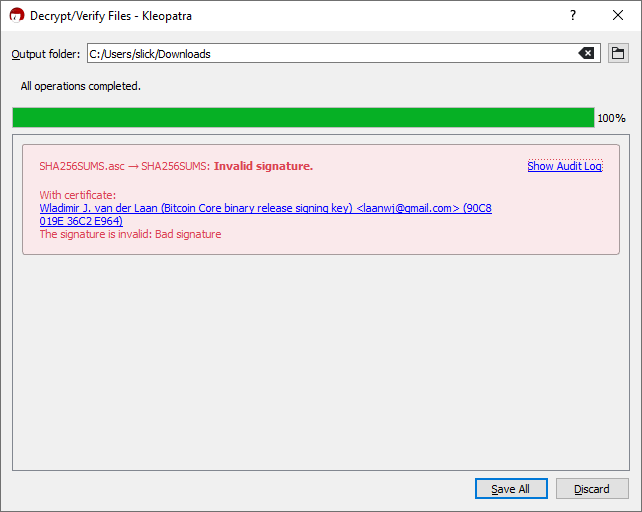

Essayez de changer une seule lettre dans « SHA256SUMS.asc » et vous obtiendrez ce qui est représenté dans l’image suivante.

Conclusion

Peu de développeurs vous donnent la possibilité de vérifier que leur logiciel provient d’eux. Mais généralement, les programmes qui traitent des données sensibles ou qui sont très importantes vous offriront cette option. Utilisez-le et cela vous évitera peut-être des ennuis un jour.

Cet article est-il utile ? Oui Non