La sécurité du réseau est l’un des principaux domaines d’intérêt lors de la création ou de la surveillance d’un réseau. Les administrateurs réseau effectuent des audits aléatoires du trafic réseau en capturant les données du réseau et en analysant les paquets transmis d’un hôte à un autre. Dans cet article, nous verrons comment capturer et analyser le trafic réseau à l’aide de l’outil NetworkMiner, mais pas avant une brève leçon sur le reniflage de paquets.

Contenu

Différence entre le reniflement actif et passif

Le reniflage est une technique de collecte d’informations sur le réseau via la capture de paquets réseau. Il existe deux types de reniflage : le reniflement actif et le reniflement passif. Dans le reniflage actif, le logiciel de reniflage de paquets envoie des requêtes sur le réseau, puis calcule en réponse les paquets transitant par le réseau.

Le reniflage passif ne repose pas sur l’envoi de requêtes. Cette technique analyse le trafic réseau sans être détectée sur le réseau. Cela peut être utile dans les endroits où les réseaux exécutent des systèmes critiques tels que le contrôle de processus, les systèmes radar, les équipements médicaux ou les télécommunications, etc.

Veuillez noter qu’un renifleur de paquets ne peut fonctionner que sur un domaine de collision commun. Cela signifie que vous ne pouvez utiliser un renifleur de paquets que sur un réseau dont vous faites partie. Cela implique qu’un renifleur de paquets ne peut être utilisé pour aucune tentative de piratage depuis l’extérieur du réseau.

Préparation à l’exécution de NetworkMiner

NetworkMiner est un outil d’analyse de réseau centré sur l’hôte avec des capacités de reniflage passif. Centré sur l’hôte signifie qu’il trie les données par rapport aux hôtes plutôt qu’aux paquets (ceci est fait par la plupart des outils de reniflage actifs).

L’interface utilisateur de NetworkMiner est divisée en onglets. Chaque onglet fournit un angle différent d’information sur les données capturées. Voici les étapes à suivre pour exécuter NetworkMiner afin qu’il analyse le trafic réseau :

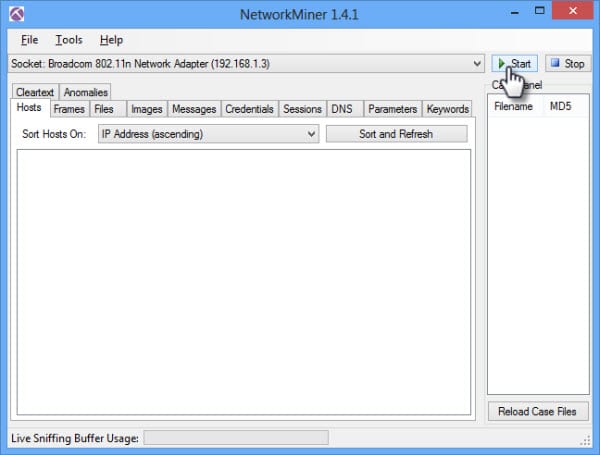

1. Si vous exécutez Windows 7 ou Windows 8, vous devrez exécuter NetworkMiner.exe avec des privilèges administratifs.

2. Sélectionnez l’interface réseau pour laquelle les données doivent être capturées.

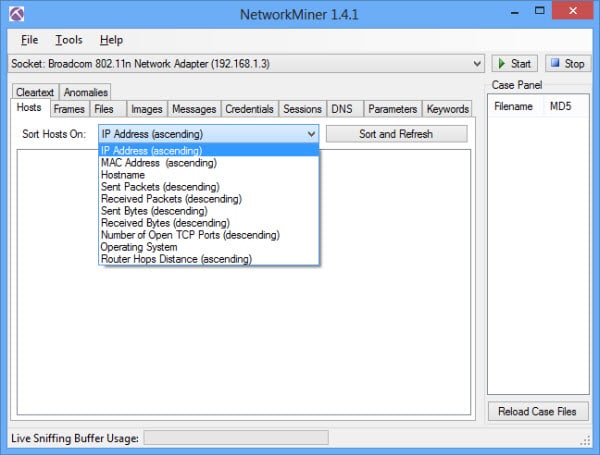

3. Par défaut, l’onglet Hôtes est sélectionné. Vous pouvez trier les hôtes par adresse IP, adresse MAC, nom d’hôte, système d’exploitation, etc.

Appuyez sur le bouton de démarrage pour commencer le processus de reniflage.

Analyse des données dans NetworkMiner

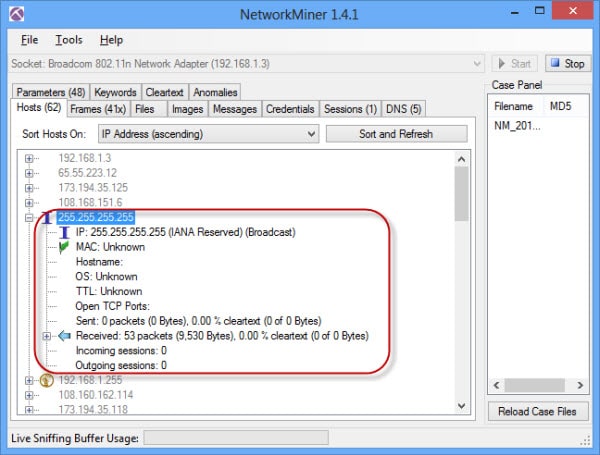

Dans l’onglet Hôtes, vous verrez une liste des hôtes connectés au réseau. Vous pouvez développer n’importe quel hôte pour afficher des informations détaillées telles que son adresse MAC, son nom d’hôte, son système d’exploitation, sa durée de vie, ses ports ouverts, les paquets envoyés, reçus, etc. Un bon administrateur réseau a toujours une vue d’ensemble des données transmises vers et depuis son réseau. La liste des hôtes vous donnera une meilleure idée du type de trafic réseau que vous utilisez.

Si vous trouvez un hôte suspect, vous pouvez toujours le bloquer via votre pare-feu. Le pare-feu doit être celui d’où transite tout le trafic réseau avant d’atteindre les destinations. Si vous bloquez l’hôte sur votre pare-feu système, il ne sera bloqué que sur votre système.

Si vous utilisez un autre renifleur de réseau pouvant enregistrer le fichier PCAP, NetworkMiner peut également analyser le fichier PCAP et vous permettre de parcourir les données hors ligne.

Une caractéristique intelligente de NetworkMiner est qu’il peut réassembler les fichiers transmis via le réseau, puis les télécharger sous leur forme complète. Cela peut être fait à partir de l’onglet Fichiers. Vous pouvez également capturer et télécharger des images du trafic réseau à partir de l’onglet Images.

L’envoi de mots de passe en clair peut être très dangereux pour le réseau dans son ensemble. Si vous souhaitez vérifier si un hôte transmet des mots de passe en texte clair, vous pouvez le voir dans l’onglet Identifiants.

Conclusion

NetworkMiner peut être très utile pour les réseaux Wifi qui sont constamment ouverts à de nouvelles menaces. Il peut auditer et analyser régulièrement le trafic réseau afin de bloquer les vulnérabilités et les points faibles.

Si vous exploitez un réseau, quel outil de détection de paquets utilisez-vous pour vérifier votre sécurité ? Analyse-t-il et audite-t-il ? J’utilisais Wireshark mais je suis tombé amoureux de NetworkMiner en raison de sa simplicité et de sa facilité d’utilisation.

Crédit image: couverture Crawdad Network-Reuters

Cet article est-il utile ? Oui Non