C’est une excellente idée de se connecter à votre serveur sécurisé sans mot de passe. Sérieusement, débarrassez-vous-en. Il n’est pas nécessaire d’utiliser un mot de passe sur l’un des services les plus attaqués sur les serveurs Web, n’est-ce pas ?

Bon, assez de blagues. Mais c’est vrai. L’authentification standard par mot de passe sur SSH est une mauvaise idée. Les mots de passe peuvent être cassés assez facilement, et lorsqu’ils sont la seule chose entre un attaquant et un accès sans entrave à votre serveur, vous devriez certainement être nerveux.

C’est pourquoi l’authentification par clé RSA est bien meilleure. Vous pouvez configurer votre serveur Linux pour n’autoriser l’accès qu’à partir des ordinateurs qui détiennent les clés RSA qu’il a déjà acceptées. Toute autre personne sera rejetée immédiatement. Comme avantage supplémentaire, vous pouvez créer ces clés avec ou sans mot de passe, ce qui vous appartient entièrement. Une clé forte sans mot de passe convient cependant dans la plupart des cas.

Si vous utilisez également des appareils Linux à la maison, vous bénéficiez en plus de la commodité. Supposons que vous souhaitiez vous connecter en SSH à votre poste de travail Linux à partir de votre ordinateur portable. Voulez-vous vraiment saisir votre mot de passe à chaque fois ? Configurez des clés SSH, et vous n’en aurez pas besoin.

Contenu

Installer les packages

Il y a quelques paquets dont vous avez besoin. Vous en avez probablement déjà quelques-uns, mais c’est une bonne idée de vérifier. Les packages sont différents sur le serveur et le client, mais il y a aussi de bonnes chances que les deux machines soient des serveurs et des clients l’une pour l’autre (situation à la maison), vous voudrez donc peut-être installer les deux ensembles de packages.

Sur le serveur

Le serveur a juste besoin du service OpenSSH installé et en cours d’exécution. Ce n’est pas par défaut sur les systèmes Debian et Ubuntu. Si vous ne l’avez pas déjà installé, faites-le.

Sur le client

Le client a besoin du package client OpenSSH. OpenSSH a un utilitaire intégré pour générer des clés.

Générez votre clé

Il est vraiment facile de générer votre clé. Dites simplement à OpenSSH que vous devez générer la clé. C’est aussi une bonne idée de spécifier le nombre de bits avec l’indicateur -b et le type avec -t. Une clé de 4096 bits est la meilleure. Il fournit un cryptage plus fort.

Tout d’abord, l’utilitaire vous demandera où vous souhaitez stocker la clé. Appuyez simplement sur Entrée pour le répertoire par défaut. Ensuite, il vous demandera un mot de passe. Laissez-le vide pour une clé sans mot de passe et une authentification sans mot de passe. Si vous souhaitez utiliser un mot de passe pour votre clé, saisissez-le.

Votre ordinateur prendra quelques secondes pour générer votre clé. Quand c’est fait, il vous dira que c’est terminé et imprimera une image d’art ASCII.

Envoyez votre clé

Pour utiliser votre clé, vous devrez l’envoyer à votre serveur. OpenSSH a également un autre utilitaire intégré pour cela. Dites-lui où se trouve votre clé et à quel utilisateur sur le serveur l’associer.

Saisissez l’adresse IP du serveur. C’est comme si vous accédiez au serveur via SSH (vous l’êtes), mais il envoie simplement la clé.

Après cela, essayez à nouveau d’accéder au serveur via SSH. Cette fois, il devrait simplement vous laisser entrer sans mot de passe.

Configurer SSH pour bloquer les mots de passe

Pour une sécurité optimale, vous devez désactiver les connexions par mot de passe SSH sur le serveur. La configuration du serveur SSH se trouve dans « /etc/ssh/sshd_config ». Ouvrez ce fichier sur le serveur avec sudo et votre éditeur de texte préféré.

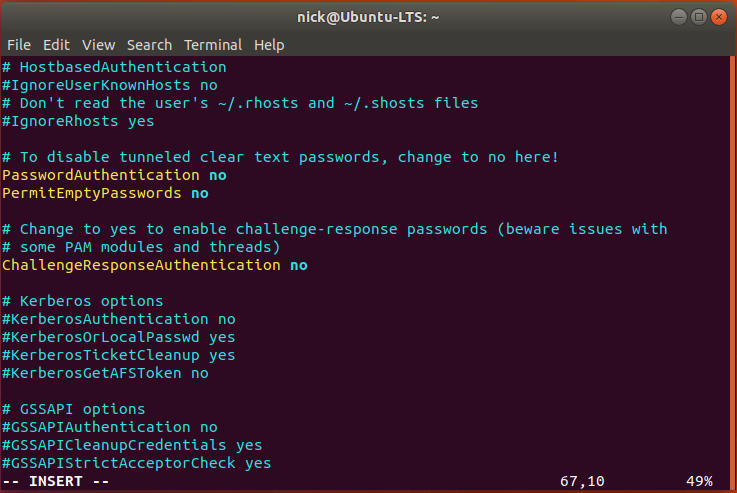

Recherchez les lignes ci-dessous et modifiez-les pour qu’elles ressemblent à l’exemple. Décommentez les deux entrées et remplacez les valeurs par non.

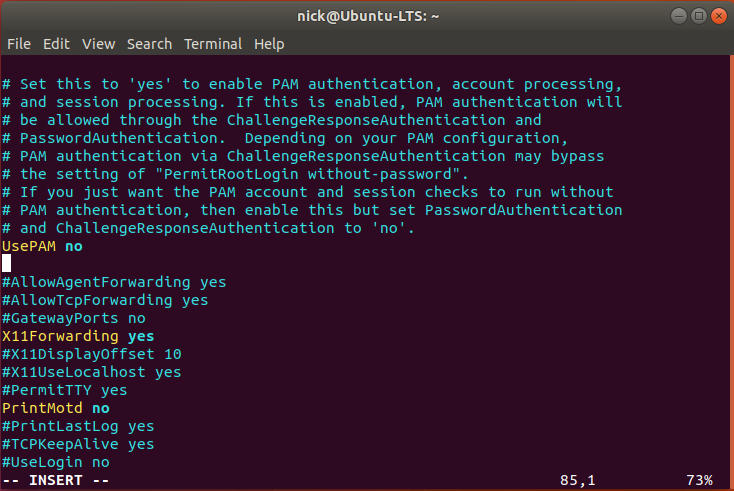

Cela ne fera rien si vous laissez l’authentification PAM activée. Recherchez la ligne ci-dessous et définissez-la sur non.

Une fois les entrées modifiées, enregistrez et quittez le fichier, puis redémarrez le serveur SSH pour qu’elles prennent effet.

Si vous êtes toujours déterminé à conserver la méthode d’authentification par mot de passe, n’oubliez pas de configurer l’authentification à deux facteurs comme couche de protection supplémentaire.

C’est ça! Votre serveur est désormais bien plus sécurisé sans mot de passe. Vous avez également l’avantage supplémentaire de ne pas avoir besoin de les saisir. Vous pouvez également échanger votre clé unique avec autant de serveurs que vous le souhaitez.

Cet article est-il utile ? Oui Non