Lorsque vous avez un serveur accessible au public, les pirates peuvent facilement analyser votre adresse IP et rechercher les ports ouverts (en particulier le port 22 utilisé pour SSH) sur votre serveur. Une façon de cacher votre serveur aux pirates est de frapper. Knockd est un serveur port-knock. Il écoute tout le trafic sur un Ethernet ou d’autres interfaces disponibles, en attendant des séquences spéciales d’accès aux ports. Les clients tels que telnet ou Putty initient les accès aux ports en envoyant un TCP ou un paquet à un port sur le serveur.

Dans cet article, nous verrons comment utiliser knockd pour masquer les services exécutés sur un serveur Linux.

Contenu

Installer Knockd sur un serveur Linux

Knockd est disponible dans la plupart des référentiels de distribution. Sur un serveur basé sur Debian/Ubuntu/Ubuntu, vous pouvez utiliser la commande apt-get pour installer knockd.

Pour les utilisateurs de Fedora, CentOS ou REHL, vous pouvez utiliser la commande yum :

Installer et configurer Iptables

Si Iptables n’est pas installé sur votre serveur, installez-le maintenant.

Le package iptables-persistent prend en charge le chargement automatique des iptables sauvegardés.

Ensuite, vous devez autoriser les connexions déjà établies ainsi que les sessions en cours via iptables. Utilisez la commande suivante pour réaliser cette tâche :

Ensuite, vous devez bloquer toutes les connexions entrantes vers le port 22 SSH.

Enregistrons maintenant les règles de pare-feu via les commandes suivantes :

Vous pouvez continuer et vérifier si vous avez bien bloqué le port 22 en vous connectant à votre serveur via votre ordinateur.

Configurer Knockd

Il est maintenant temps de configurer les paramètres par défaut de knockd. Il se trouve dans « /etc/knockd.conf ». Pour ce faire, accédez au fichier de configuration knockd à l’aide de la commande suivante :

À des fins d’illustration, j’utilise l’éditeur Leafpad. Sur votre serveur, vous pouvez utiliser nano ou Vi.

La capture d’écran montre le fichier de configuration knockd.

Noter: La commande iptables dans la section OpenSSH du fichier de configuration Knockd utilise l’option -A pour ajouter cette règle à la fin de la chaîne INPUT. Cela provoque la suppression de toutes les connexions restantes.

Pour l’éviter, remplacez-le par ce qui suit ci-dessous :

Cette commande garantit qu’une nouvelle règle sera ajoutée en haut de la chaîne INPUT pour accepter les connexions ssh.

Activer et démarrer le service Knockd

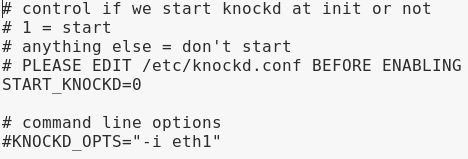

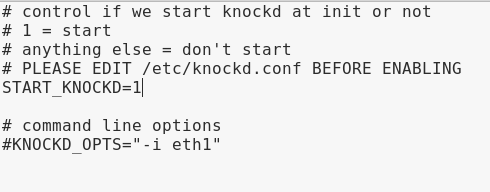

Utilisez la procédure suivante pour activer le service knockd dans « /etc/default/knock ».

Changez la valeur de 0 à 1 comme indiqué dans la capture d’écran.

Ensuite, enregistrez et fermez le fichier « /etc/default/knockd ».

Ensuite, vous pouvez démarrer le service knockd en utilisant l’une des commandes suivantes :

ou

Il est temps de tester votre serveur Linux

Il est maintenant temps de tester votre serveur Linux SSH. Pour ouvrir le port 22 à une adresse IP spécifiée, utilisez ce qui suit sur votre ordinateur. (Vous devrez également installer knockd sur votre ordinateur)

Vous devez remplacer « my-server-ip » par l’adresse IP de votre serveur.

Vous pouvez maintenant vous connecter au port 22 SSH à l’aide de la commande suivante :

Une fois que vous avez terminé ce que vous vouliez faire via le port 22, vous pouvez le fermer à l’aide de la commande suivante :

Conclusion

Avec knockd, vous êtes assuré que votre serveur SSH est sécurisé et à l’abri des attaquants grâce à des scanners sophistiqués. De plus, vous êtes entièrement responsable de votre serveur SSH.

Cet article est-il utile ? Oui Non