Sans aucun doute, un système Linux fraîchement installé est moins sensible aux logiciels malveillants, aux logiciels espions et au piratage qu’un système Windows fraîchement installé. Cependant, la plupart des systèmes Linux sont configurés avec des paramètres par défaut qui sont intrinsèquement non sécurisés. Certaines distributions Linux sont conçues pour être installées avec des paramètres par défaut très sécurisés, mais cela se traduit par des systèmes qui présentent des difficultés importantes pour les nouveaux utilisateurs, en particulier ceux qui ne sont pas des professionnels de la sécurité informatique.

Ubuntu est sans doute la distribution Linux la plus populaire aujourd’hui, et cela est dû à un grand nombre de facteurs, dont l’un est sa convivialité pour les nouveaux utilisateurs. De nombreux paramètres par défaut d’Ubuntu visent à permettre aux utilisateurs d’utiliser leurs systèmes immédiatement après l’installation avec le moins de perturbations possible. Bien que cela ait ses avantages, cela se traduit également par un système qui présente quelques faiblesses, les échangeant pour la commodité de l’utilisateur. Cet article vous guidera à travers quelques changements de configuration basiques mais puissants qui vous montreront comment sécuriser votre Ubuntu nouvellement installé contre la plupart des méthodes d’attaque courantes.

La plupart de ces modifications de sécurité nécessitent la modification des fichiers de configuration, et ces fichiers ne sont généralement modifiables que via un accès root (super utilisateur). Les fichiers de configuration peuvent être ouverts avec un accès root de plusieurs manières, mais trois manières courantes sont décrites ci-dessous. En supposant que le fichier que nous voulons ouvrir est « /file/config ».

Pour ouvrir via une borne :

Ou si vous utilisez Gnome, appuyez sur « Alt + F2 » et tapez :

Ou si vous utilisez KDE, appuyez sur « Alt + F2 » et tapez :

Noter: dans les captures d’écran ci-dessous, toutes les modifications sont effectuées à l’aide du terminal, donc tous les fichiers de configuration sont ouverts à l’aide de sudoedit.

Contenu

Les trucs de base

Il s’agit d’étapes de configuration qui dépendent de la manière dont vous envisagez d’utiliser votre système. Le premier changement de base consiste à définir un mot de passe pour votre utilisateur. Même si vous êtes le seul utilisateur du système, il est important de protéger votre ordinateur par mot de passe. Si vous êtes susceptible de donner accès à votre système à d’autres utilisateurs, créez un compte Invité (protégé par mot de passe également) que vous donneriez à vos invités. Linux a été conçu comme un système multi-utilisateurs depuis le début, donc le changement d’utilisateurs et de plusieurs utilisateurs sur le même système fait partie intégrante de l’utilisation de Linux.

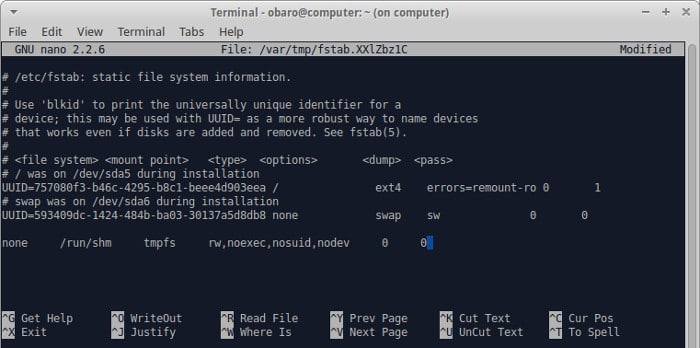

Reconfigurer la mémoire partagée

Par défaut, l’espace mémoire partagé (/run/shm) est monté en lecture/écriture, avec la possibilité d’exécuter des programmes. Cela a été noté dans la communauté de la sécurité comme vulnérable, avec de nombreux exploits disponibles où « /run/shm » est utilisé lors de l’attaque des services en cours d’exécution. Pour la plupart des configurations de bureau et de serveur, il est conseillé de le monter en lecture seule en ajoutant la ligne suivante au fichier « /etc/fstab ».

Ouvrez le fichier « /etc/fstab » :

Ajoutez la ligne suivante à la fin du fichier :

Cependant, il existe quelques programmes qui ne fonctionneraient pas si « /run/shm » est monté en lecture seule, comme Google Chrome. Si vous utilisez Chrome comme navigateur (ou avez l’intention d’utiliser Chrome), alors « /run/shm » doit être monté en lecture/écriture, et vous devez ajouter la ligne suivante à la place :

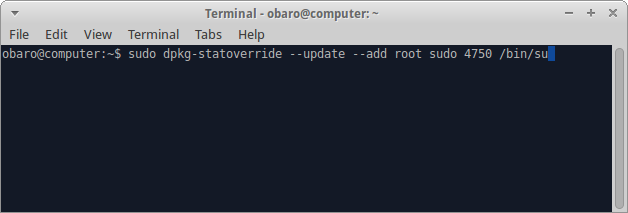

Refuser le programme « su » aux non-administrateurs

Outre votre propre compte personnel, Ubuntu est également fourni avec un compte Invité, vous pouvez donc y accéder rapidement et prêter votre ordinateur portable à votre ami. « su » est un programme qui permet à un utilisateur d’exécuter un programme en tant qu’autre utilisateur sur la machine. Ceci est très utile lorsqu’il est utilisé correctement et constitue une partie vitale du célèbre système de sécurité de Linux. Cependant, il peut être abusé sur un système Ubuntu par défaut. Pour refuser l’accès du compte Invité au programme « su », tapez ce qui suit dans un terminal

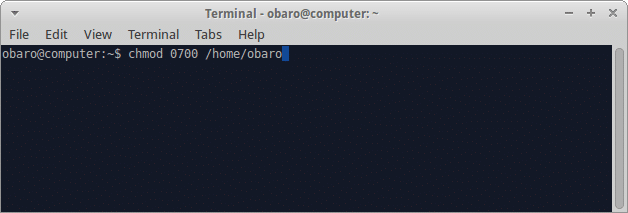

Sécurisez votre répertoire personnel

Votre répertoire personnel, par défaut, est accessible à tous les autres utilisateurs du système. Ainsi, si vous avez un compte invité, votre utilisateur invité peut ouvrir votre répertoire personnel et parcourir tous vos fichiers et documents personnels. Avec cette étape, votre répertoire personnel sera illisible par les autres utilisateurs. Ouvrez un terminal et entrez la commande suivante (Remarque : remplacez « nom d’utilisateur » par le nom de votre compte d’utilisateur).

Alternativement, vous pouvez définir une autorisation de 0750 (lire ici pour en savoir plus sur l’autorisation de fichier sous Linux) pour accorder l’accès aux utilisateurs du même groupe que vous.

Désactiver la connexion racine SSH

Par défaut, Ubuntu n’autorise pas l’accès SSH direct à l’utilisateur root. Cependant, si vous définissez un mot de passe pour votre compte root, cela peut représenter un risque de sécurité potentiellement énorme. Vous n’avez peut-être pas installé sshd sur votre système. Pour confirmer si vous avez un serveur SSH installé, saisissez un terminal

Vous obtiendrez un message d’erreur « Connexion refusée » si vous n’avez pas installé de serveur SSH, ce qui signifie que vous pouvez ignorer le reste de cette astuce en toute sécurité.

Si vous avez un serveur SSH installé, il peut être configuré via le fichier de configuration situé dans « /etc/ssh/sshd_config ». Ouvrez ce fichier et remplacez la ligne suivante

avec cette ligne

Conclusion

Toutes nos félicitations. Vous disposez d’un système Ubuntu d’une sécurité mesurable. Avec les changements de configuration ci-dessus, nous avons bloqué certains des vecteurs d’attaque et des méthodes de pénétration les plus courants utilisés pour exploiter les systèmes Ubuntu. Pour plus de conseils de sécurité Ubuntu, des astuces et des informations détaillées, visitez Ubuntu Wiki.

Cet article est-il utile ? Oui Non