Après la première partie de cette série, il est temps d’examiner certaines des fonctionnalités les plus avancées de nmap. En commençant par le scan de base des ports, il est possible d’obtenir plus d’informations sur le scan en ajoutant le drapeau -vv :

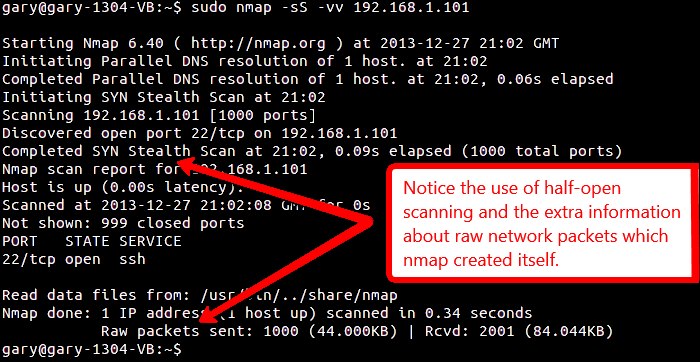

La sortie ressemblera à ceci :

Dans la première partie, nous avons vu comment scanner une plage d’adresses. Il existe une autre façon d’effectuer l’analyse, mais cette fois en spécifiant le nombre de bits du masque de sous-réseau :

La commande ci-dessus analysera tous les hôtes de 192.168.1.0 à 192.168.1.255 sur un réseau dont le masque de sous-réseau est 255.255.255.0. Bien que des masques de sous-réseau plus grands soient possibles (par exemple, 255.255.0.0 est /16), cela obligerait nmap à analyser un grand nombre d’hôtes et devrait très probablement être évité.

Pour que nmap produise une liste des hôtes qu’il analysera, utilisez l’indicateur -sL :

Dans ce cas, la sortie sera une liste d’adresses (une par ligne) commençant à 192.168.1.0 et se terminant à 192.168.1.255.

S’il y a des hôtes sur votre réseau qui refusent d’être analysés (par exemple des serveurs avec des systèmes de détection d’intrusion installés ou certains types de pare-feu), vous pouvez dire à nmap d’ignorer une certaine adresse en utilisant l’indicateur -exclude. L’exemple suivant analysera tous les hôtes de .0 à .255 mais pas 192.168.1.4 :

Contenu

Furtif

Lors de la recherche de ports ouverts, nmap peut utiliser plusieurs types de méthode d’analyse. Les connexions réseau sont établies à l’aide du protocole TCP. Il définit quels paquets de données envoyer et quelle devrait être la réponse. Pour établir une connexion, un paquet SYN est d’abord envoyé à l’hôte. Si le port est ouvert et que l’hôte est prêt à accepter les connexions, il répond en renvoyant un paquet SYN-ACK. Ensuite, le client enverra un paquet ACK pour terminer la connexion. Cette connexion est ensuite utilisée plus haut par des logiciels tels que des navigateurs Web et des programmes de messagerie. Lorsqu’il est invoqué à partir d’un compte utilisateur normal, c’est exactement ce que fait nmap pour chaque port analysé. Si une connexion est établie, le port est signalé comme étant ouvert.

Mais si nmap est invoqué à partir d’un compte root ou à l’aide de sudo, il utilise par défaut un type d’analyse différent appelé analyse semi-ouverte. Dans ce scénario, nmap crée lui-même les paquets TCP de bas niveau (plutôt que d’utiliser le système d’exploitation sous-jacent pour le faire en son nom) et lorsqu’il reçoit le SYN-ACK, il ne répond pas avec un ACK et donc une connexion complète est non-établi. Mais parce que l’hôte a répondu avec un SYN-ACK, cela signifie que le port est ouvert et disponible pour une connexion complète. L’avantage de l’analyse semi-ouverte est qu’elle est plus rapide et qu’elle n’oblige pas le logiciel serveur à l’écoute sur le port à enregistrer une connexion.

Vous pouvez vous assurer que l’analyse semi-ouverte est utilisée en utilisant l’indicateur -sS. Lorsqu’il est combiné avec -vv, vous pouvez voir nmap signaler son utilisation d’un « SYN Stealth Scan » pour sonder l’hôte. Voici la commande complète :

Notez également que nmap donne maintenant un rapport sur le nombre de paquets bruts qu’il a générés afin qu’il puisse effectuer le scan semi-ouvert.

Tout illuminé comme un sapin de Noël

Il y a un autre type de scan qui mérite d’être mentionné et c’est le scan NULL et ses amis – le scan FIN et le scan de Noël. Dans la norme TCP, il y a une petite section qui indique à une implémentation TCP quoi faire si elle reçoit un paquet avec les mauvais drapeaux. Le résultat pratique de ce « trou de boucle » est que tout paquet ne contenant pas les bits SYN, RST ou ACK se traduira par un paquet RST renvoyé si le port est fermé et aucune réponse du tout si le port est ouvert. nmap peut utiliser cela à son avantage en envoyant des paquets mal formés et en attendant de voir s’il y a une réponse.

L’analyse NULL, qui est invoquée à l’aide de -sN, ne définit aucun bit dans l’en-tête du paquet. L’analyse FIN, -sF, définit le bit TCP FIN et l’analyse de Noël, -sX, définit les indicateurs FIN, PSH et URG. C’est ce qu’on appelle le scan de Noël car le paquet est maintenant tout illuminé comme un sapin de Noël !

Si l’hôte répond avec un paquet RST alors le port est fermé, rien et le port est ouvert.

Conclusion

Comme nous pouvons le voir, nmap est un outil puissant et a été conçu aussi bien pour l’analyse furtive qu’ouverte. Comme dernière expérience, essayez la commande suivante pour découvrir quels hôtes sont actifs sur votre réseau local sans réellement analyser les hôtes, mais plutôt en leur demandant simplement leurs adresses MAC :

L’indicateur -PR amènera nmap à demander l’adresse MAC de l’hôte (en utilisant ARP) et marquera l’hôte comme vivant s’il obtient une réponse.

Cet article est-il utile ? Oui Non